توضیحات

بوتکمپ صفر تا صد هک اخلاقی

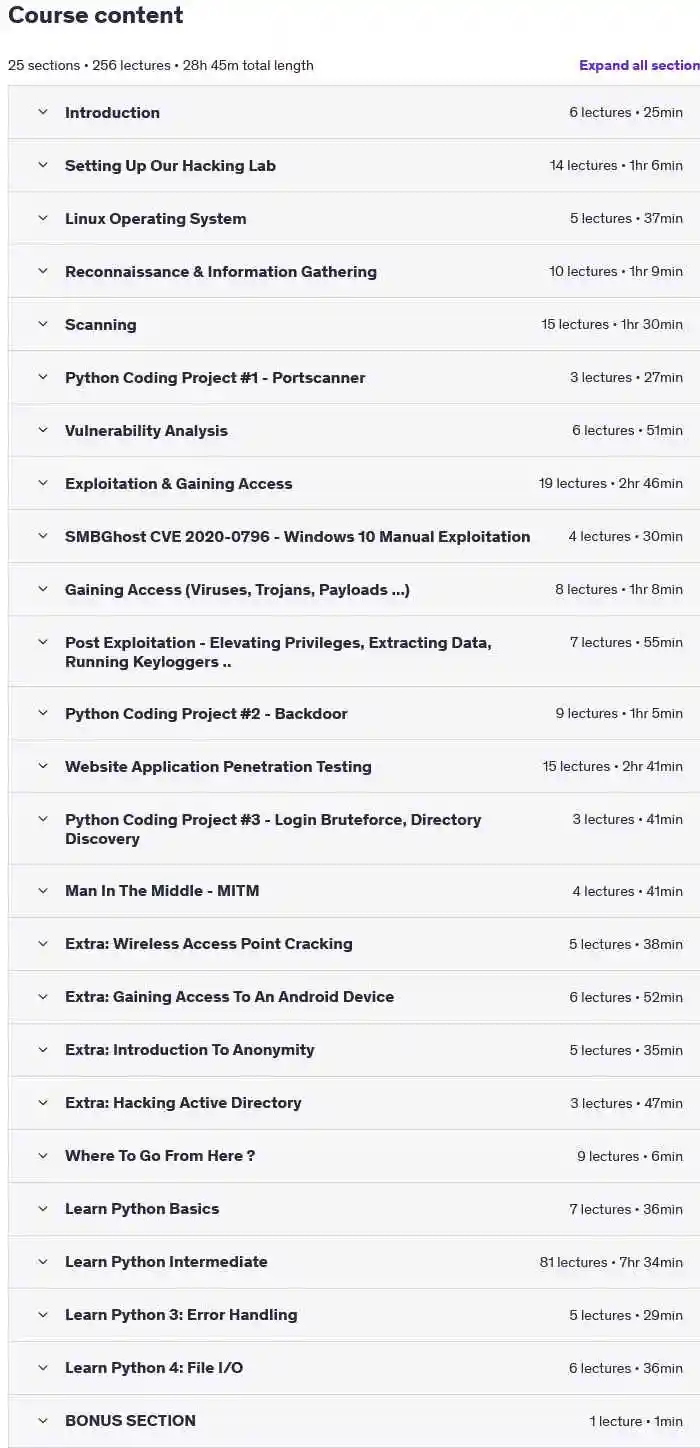

نام دوره : Complete Ethical Hacking Bootcamp

دوره در تاریخ 2/2025 به روز رسانی شد – کل دوره از ابتدا دانلود و آپلود شد

پیش نیاز:

- بدون نیاز به دانش برنامه نویسی یا هک. ما از صفر به شما آموزش می دهیم!

- مک / ویندوز / لینوکس – همه سیستم عامل ها با این دوره کار می کنند!

توضیحات:

به تازگی با تمام ابزارهای هک اخلاقی مدرن و بهترین شیوه ها برای سال 2024 به روز شده است!

خواه شما یک مبتدی هستید که به دنبال تبدیل شدن به یک هکر اخلاقی هستید، یا دانشجویی هستید که به دنبال یادگیری در مورد ایمن سازی سیستم های کامپیوتری هستید،

یا برنامه نویسی هستید که به دنبال بهبود امنیت آنلاین خود و جلوگیری از حملات هکرها به وب سایت خود هستید.

دوره شما را وارد دنیای هک و تست نفوذ خواهد کرد.ما حتی برنامه نویسی پایتون را از ابتدا به شما آموزش می دهیم برای کسانی که می خواهند برنامه نویسی ابزارهای خود را برای هک و تست نفوذ یاد بگیرند.

دوره بوتکمپ صفر تا صد هک اخلاقی بر یادگیری از طریق انجام تمرکز دارد.

ما قصد داریم با تمرین واقعی تکنیک ها و روش هایی که امروزه توسط هکرها استفاده می شود، نحوه هک کردن را به شما آموزش دهیم.

ما با ایجاد آزمایشگاه هک خود شروع می کنیم تا مطمئن شویم رایانه های شما را در طول دوره ایمن نگه می داریم و همچنین کارها را به صورت قانونی انجام می دهیم.

و هنگامی که رایانه هایمان را برای هک اخلاقی تنظیم کردیم، به موضوعاتی مانند زیر می پردازیم:

1. آزمایشگاه هک

در این بخش ما در حال ساخت آزمایشگاه خود هستیم که می توانیم حملات خود را انجام دهیم (شما می توانید از سیستم عامل های مک، ویندوز و لینوکس خود استفاده کنید، نگران نباشید!) .

این آزمایشگاه در واقع یک ماشین مجازی است که ما از آن برای هک (کالی لینوکس) استفاده خواهیم کرد.

و در طول دوره همچنین ماشینهای *آسیبپذیر* مجازی اضافی ایجاد میکنیم که میتوانیم حملات خود را روی آنها تمرین کنیم.

دلیل استفاده ما از ماشین های مجازی این است که ما اجازه نداریم حملات خود را بر روی وب سایت ها و شبکه های واقعی آزمایش کنیم، بنابراین محیط خود را برای انجام این کار ایجاد می کنیم.

- دانلود Virtual Box و Kali Linux

- ایجاد اولین ماشین مجازی ما

- نصب سیستم عامل لینوکس کالی

- 5 مرحله تست نفوذ

- پیمایش از طریق سیستم لینوکس کالی

- ایجاد فایل ها و مدیریت دایرکتوری ها

- فرمان های شبکه و امتیازات سودو در کالی

2. اختیاری: پایتون 101

برنامه نویسی پایتون 3 را از ابتدا یاد بگیرید. این بخش اجباری نیست و برای کسانی که می خواهند برنامه نویسی یاد بگیرند اختیاری است تا بتوانید ابزارهای هک اخلاقی خود را بسازید!

- اصول پایتون را بیاموزید

- Python Intermediate را یاد بگیرید

- Python: Error Handling را یاد بگیرید

- Python را یاد بگیرید: فایل I/O

3. شناسایی

در اینجا چیزی را یاد می گیریم که به آن Footprinting یا به عبارت دیگر جمع آوری اطلاعات می گوییم.

هنگامی که هدف خود را انتخاب می کنیم، اولین وظیفه ما این است که تا حد امکان اطلاعات بیشتری در مورد هدف به دست آوریم.

- جمع آوری اطلاعات چیست؟

- به دست آوردن آدرس IP، آدرس فیزیکی با استفاده از ابزار Whois

- Whatweb Stealthy Scan

- کشف فناوری وب سایت تهاجمی در محدوده IP

- جمع آوری ایمیل ها با استفاده ازHarvester & Hunterio

- چگونه ابزارهای آنلاین را دانلود کنیم

- یافتن نام کاربری با شرلوک

- پاداش – ابزار Scraper ایمیل در پایتون 3

- اطلاعات بیشتر درباره گردآوری اطلاعات

4. اسکن

اینجاست که همه چیز واقعی می شود. در این بخش، ما نیز اطلاعات جمع آوری می کنیم.

اما سعی می کنیم فقط اطلاعات فنی را جمع آوری کنیم (یعنی اگر پورت های باز دارند.

اگر فایروال دارند، چه نرم افزارهایی روی آن پورت های باز اجرا می کنند، چه سیستم عاملی دارند، آیا این یک سیستم عامل قدیمی است و غیره) .

- نظریه پشت اسکن

- TCP و UDP

- نصب ماشین مجازی آسیب پذیر

- Netdiscover

- انجام اولین اسکن Nmap

- انواع مختلف اسکن Nmap

- کشف سیستم عامل هدف

- تشخیص نسخه سرویس در حال اجرا در یک پورت باز

- فیلتر کردن محدوده پورت و خروجی نتایج اسکن

- فایروال/IDS چیست؟

- استفاده از Decoys و Packet Fragmentation

- گزینه های Nmap فرار از امنیت

- توجه: زمان تغییر همه چیز است!

- پروژه کدنویسی پایتون – اسکنر پورت

5. تجزیه و تحلیل آسیب پذیری

در این بخش از اطلاعاتی که از اسکن جمع آوری کردیم (مانند نرم افزارهایی که هدف روی پورت های باز اجرا می کند) استفاده می کنیم و با این اطلاعات سعی می کنیم مشخص کنیم که آیا آسیب پذیری شناخته شده ای وجود دارد یا خیر.

- پیدا کردن اولین آسیب پذیری با اسکریپت های Nmap

- تجزیه و تحلیل دستی آسیب پذیری و شکاف جستجو

- نصب و راه اندازی Nessus

- کشف آسیبپذیریها با Nessus

- اسکن دستگاه ویندوز 7 با Nessus

6. بهره برداری و به دست آوردن دسترسی

این بخش هیجان انگیز دوره بوتکمپ صفر تا صد هک اخلاقی است. اینجاست که ما حمله می کنیم و به ماشین های هدف دسترسی پیدا می کنیم.

در سراسر این بخش، آسیبپذیریهای مختلف و اهداف مختلف را پوشش خواهیم داد.

ما این حملات را روی ماشینهای مجازی خود انجام میدهیم و ابزار بسیار مهم دیگری را برای یک هکر اخلاقی پوشش میدهیم: Metasploit Framework. هدف از بهره برداری، قرار گرفتن بر روی آن ماشین هدف است.

این بدان معناست که ما باید یک بار روی آن ماشین هدف رها کنیم تا بتوانیم از آن برای پیمایش در سیستمهای آنها، بررسی فایلهای آنها، اجرای هر چیزی که میخواهیم استفاده کنیم.

و هر چیزی را که میخواهیم حذف کنیم بدون اینکه هدف چیزی در مورد آن بداند. ما همچنین یاد خواهیم گرفت که ویروس ها و تروجان های خود را بسازیم که می توانیم از طریق ایمیل یا از طریق USB به هدف تحویل دهیم.

- بهره برداری چیست؟

- آسیب پذیری چیست؟

- پوسته های معکوس، پوسته ها را ببندید..

- ساختار چارچوب متاسپلویت

- دستورات پایه Msfconsole

- اولین بهره برداری ما – بهره برداری vsftp 2.3.4

- پیکربندیهای نادرست رخ میدهند – بهرهبرداری Bindshell

- افشای اطلاعات – بهره برداری از راه دور

- آسیب پذیری نرم افزار – Samba Exploitation

- حمله به SSH – حمله Bruteforce

- چالش بهره برداری – 5 اکسپلویت متفاوت

- توضیح تنظیمات ویندوز 7

- حمله آبی ابدی – بهره برداری ویندوز 7

- DoublePulsar Attack – Windows Exploit

- آسیب پذیری BlueKeep – Windows Exploit

- Routersploit

- اعتبار پیش فرض روتر

- راه اندازی ویندوز 10 آسیب پذیر

- خرابی دستگاه ویندوز 10 از راه دور

- بهره برداری از ماشین ویندوز 10 از راه دور

- ایجاد بار پایه با Msfvenom

- استفاده از Msfvenom پیشرفته

- تولید Powershell Payload با استفاده از Veil

- ایجاد TheFatRat Payload

- Hexeditor و آنتی ویروس ها

- ساختن بار ما یک تصویر را باز می کند

7. POST EXPLOITATION

این چیزی است که بعد از بهره برداری می آید. Post Exploitation کاری است که ما روی ماشین مورد نظر پس از بهره برداری از آن انجام می دهیم.

از آنجایی که ما در آن دستگاه هستیم، بسته به آنچه که می خواهیم از آن خارج شویم، می توانیم کارهای زیادی انجام دهیم.

در پایان، پس از انجام تمام کارهایی که میخواستیم، میخواهیم مطمئن شویم که با حذف هر گونه گزارش رویداد یا حذف هر مدرکی مبنی بر حضورمان در آن دستگاه، مسیرهای خود را پوشش میدهیم.

- نظریه پسا بهره برداری

- دستورات پایه مترپرتر

- افزایش امتیازات با ماژول های مختلف

- ایجاد پایداری در سیستم هدف

- ماژول های Post Exploitation

- پروژه کدنویسی پایتون – Backdoor

8. تست نفوذ وب سایت

این موضوع بزرگ دیگری برای یک هکر اخلاقی است.

در این بخش، ما عمدتاً وب سایت ها و اشکالات/آسیب پذیری آنها را هدف قرار می دهیم.

این آسیبپذیریها میتواند هر چیزی باشد، از پیکربندیهای نادرست، تزریقهای SQL (ما در تعامل با پایگاهداده) ، افشای اطلاعات (دسترسی به برخی اطلاعات به اشتباه که نباید در آنجا وجود داشته باشند) ، تزریق فرمان ( تعامل مستقیم با سیستم از طریق صفحه وب) ، XSS (حمله اسکریپت بین سایت و تزریق کد جاوا اسکریپت در صفحه) .

- تئوری تست نفوذ وب سایت

- درخواست و پاسخ HTTP

- گردآوری اطلاعات و ابزار Dirb

- پیکربندی Burpsuite

- ShellShock Exploitation

- Command Injection Exploitation

- دریافت Meterpreter Shell با اجرای دستور

- بازتاب XSS و سرقت کوکی

- XSS ذخیره شده

- تزریق HTML

- تزریق SQL

- آسیب پذیری CSRF

- حمله Hydra Bruteforce

- مزاحم Burpsuite

- پروژه کدگذاری پایتون – ورود Brute-force + Discovery دایرکتوری

9. MAN IN THE Middle

این حمله ای است که در داخل یک شبکه استفاده می شود.

این به ما این امکان را میدهد که دادههای رمزگذاری نشده را شناسایی کرده و آنها را در متن ساده ببینیم.

این همچنین می تواند شامل دیدن رمزهای عبور در متن ساده برای برخی از وب سایت ها باشد. ابزارهای زیادی وجود دارند که می توانند این حمله را برای ما انجام دهند و ما در این بخش به برخی از اصلی ترین آنها می پردازیم.

- تئوری – مردی در حمله میانی

- Bettercap ARP Spoofing

- استشمام رمز عبور Ettercap

- مسمومیت دستی کش ARP را با Scapy هدف قرار می دهد

10. WIFI CRACKING

این قسمتی است که می خواهیم با شکستن رمز عبور بی سیم یک شبکه به آن دسترسی پیدا کنیم.

- نظریه کرک بی سیم

- قرار دادن کارت بی سیم در حالت مانیتور

- احراز هویت دستگاه ها و گرفتن رمز عبور

- شکستن پسورد Aircrack

- شکستن رمز عبور Hashcat

11. مهندسی اجتماعی

این چیزی است که تقریباً در هر بخش بوتکمپ صفر تا صد هک اخلاقی آن را پوشش می دهیم. مهندسی اجتماعی یک حمله به انسان است زیرا همانطور که می دانیم مردم همیشه ضعیف ترین امنیت هستند!

+ خیلی خیلی بیشتر!

ما به شما تضمین می کنیم که این جامع ترین دوره آنلاین در زمینه هک و مهارت های امنیتی است!

دوره بوتکمپ صفر تا صد هک اخلاقی برای چه کسانی است:

- هر کسی که علاقه مند به یادگیری هک اخلاقی و تست نفوذ است

- هر کسی که علاقه مند به یادگیری پایتون و هک اخلاقی است

- هر کسی که به دنبال فراتر رفتن از یک آموزش معمولی “مبتدی” است که به شما فرصتی برای تمرین نمی دهد

- هر کسی که به دنبال یادگیری نحوه هک کردن سیستم های کامپیوتری توسط هکرها است

- هر توسعه دهنده ای که به دنبال ایمن سازی سیستم های کامپیوتری خود در برابر هکرها است

یودمی ایران –

دوره درخواستی خود را از راه های ارتباطی در خواست کنید

TITANIUM 1 –

لطف کنید و آخرین آپدیت دوره رو که در تاریخ 8/2023 منتشر شده قرار بدید ممنون از سایت و دوره های خوبتون

n0 nAm3 –

لطفا اینو بروز کنید و اپیدت ها و اصلاح فولدر روی توی یه فایل بزارید و درستش کنید مرسی